در دنیای دیجیتال امروز، امنیت اطلاعات یکی از دغدغههای اصلی کاربران، برنامهنویسان و متخصصان فناوری بلاکچین است. یکی از ابزارهای مهم در تأمین این امنیت، توابع هش هستند. این توابع با ایجاد نمایهای یکتا و غیرقابل بازگشت از اطلاعات، کاربردهای گستردهای در رمزنگاری، ذخیرهسازی داده، احراز هویت و بلاکچین دارند. در این مقاله بهصورت جامع و ساده، به معرفی و بررسی عملکرد، ویژگیها و کاربردهای توابع هش میپردازیم.

مفهوم هشینگ یا هش کردن

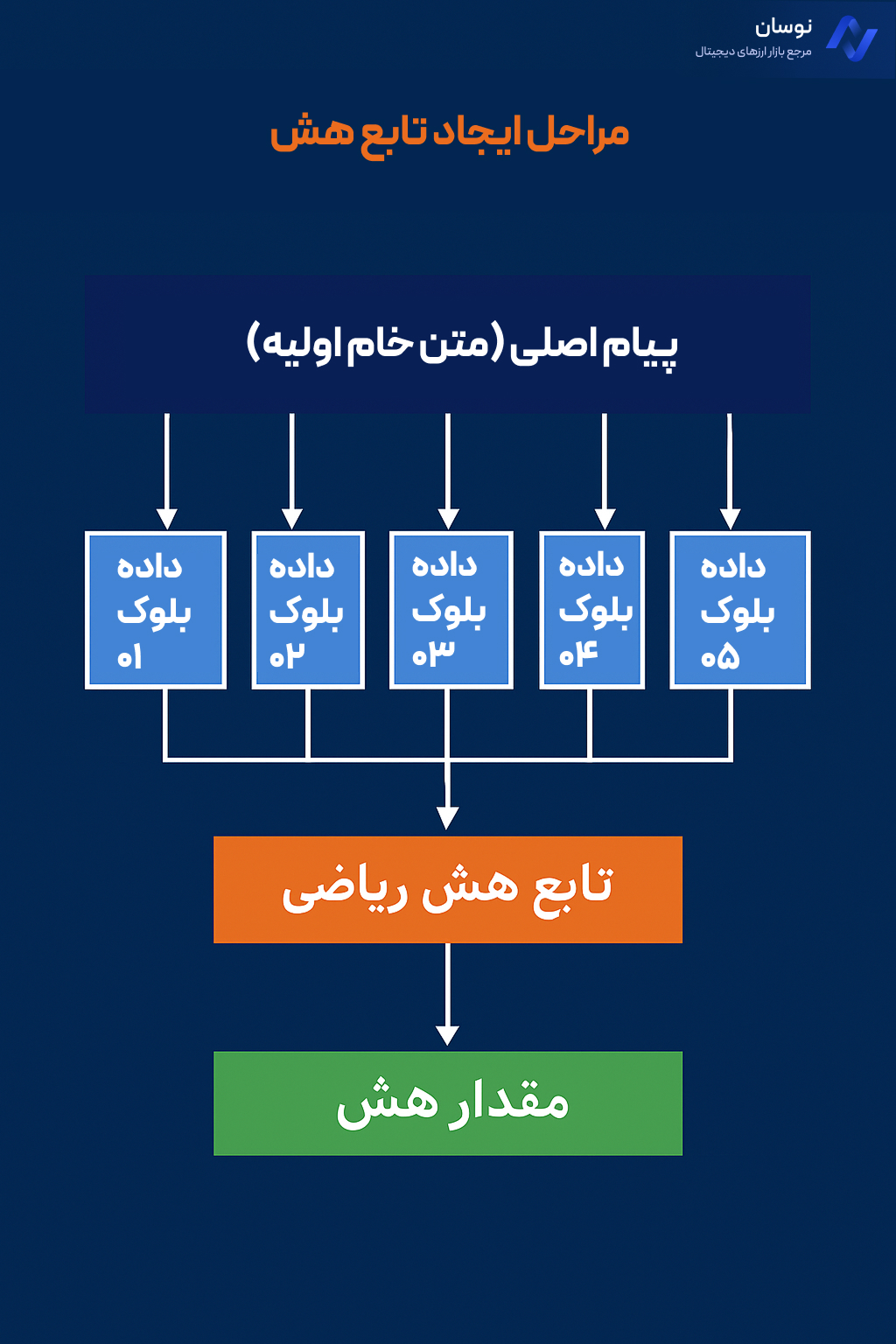

هشینگ (Hashing) فرآیندی در علم رمزنگاری است که در آن دادهای با اندازه دلخواه به یک مقدار ثابت و یکتا به نام "هش" تبدیل میشود. این مقدار هش نمایندهای فشرده و غیرقابل بازگشت از دادهی اصلی است و در بسیاری از حوزههای فناوری و امنیت کاربرد دارد.

تابع هش چیست؟

تابع هش (Hash Function) الگوریتمی ریاضی است که انواع مختلفی از دادهها مانند متن، عدد یا تصویر را به یک رشتهٔ ثابت از کاراکترها تبدیل میکند. این رشته که به آن «هش» گفته میشود، همانند اثر انگشت دیجیتال عمل میکند؛ یکتا، غیرقابل برگشت و منحصربهفرد. ویژگیهای خاص این توابع آنها را به ابزارهایی مهم در امنیت سایبری، رمزنگاری و تأیید صحت دادهها تبدیل کردهاند.

ویژگیهای کلیدی یک تابع هش ایدهآل

-

قطعی بودن: هر بار که یک ورودی مشخص را به تابع هش بدهیم، دقیقاً همان خروجی قبلی تولید میشود. این ویژگی برای بررسی صحت دادهها بسیار مهم است.

-

سرعت بالا: توابع هش باید بهگونهای طراحی شوند که بتوانند حجم زیادی از دادهها را در کمترین زمان ممکن پردازش کنند. این ویژگی بهویژه در کاربردهایی مانند ماینینگ، ذخیرهسازی و بررسی صحت دادهها اهمیت دارد.

-

یکطرفه بودن: تابع هش بهگونهای طراحی شده که محاسبه خروجی از روی ورودی بسیار ساده، اما یافتن ورودی اصلی از روی خروجی تقریباً غیرممکن است. این خاصیت برای جلوگیری از بازیابی اطلاعات حساس مثل رمز عبور ضروری است.

-

تغییر شدید خروجی با تغییر جزئی ورودی (اثر پروانهای): حتی اگر یک بیت از ورودی تغییر کند، خروجی هش کاملاً متفاوت خواهد شد. این خاصیت باعث میشود کوچکترین تغییر در دادههای اصلی، فوراً قابل شناسایی باشد و نقش مهمی در حفظ تمامیت دادهها ایفا کند.

-

احتمال برخورد بسیار پایین: منظور از برخورد، تولید خروجی هش یکسان برای دو ورودی متفاوت است. یک تابع هش امن باید احتمال وقوع چنین شرایطی را تا حد ممکن کاهش دهد تا از جعل داده و حملات امنیتی جلوگیری شود.

-

خروجی با طول ثابت، صرفنظر از اندازه ورودی

نقش تابع هش در ماینینگ و نرخ هش

در شبکههایی مانند بیتکوین، استخراج هر بلاک جدید نیازمند حل یک مسئله پیچیده ریاضی است که با استفاده از توابع هش انجام میشود. ماینرها باید عددی بهنام نانس (Nonce) را پیدا کنند که هنگام ترکیب با دادههای بلاک، خروجی هش کوچکتر از یک مقدار مشخص بهنام «هدف» (Target) باشد. این فرآیند بر پایه آزمون و خطا است و میلیونها بار در ثانیه تکرار میشود تا به نتیجه مطلوب برسد. بنابراین، تابع هش در قلب فرآیند استخراج قرار دارد و امنیت و اعتبار شبکه را تضمین میکند.

مطلب پیشنهادی: بلاک چیست؟

نرخ هش چیست؟

میزان قدرت محاسباتی ماینر در انجام محاسبات هش را نشان میدهد. نرخ هش با واحدهایی مثل H/s، KH/s، MH/s، GH/s، TH/s سنجیده میشود.

تفاوت بین هش و رمزنگاری متقارن/نامتقارن

-

در رمزنگاری متقارن و نامتقارن، دادهها قابلیت رمزگشایی دارند، اما توابع هش یکطرفه هستند.

-

توابع هش برای یکپارچگی و شناسایی استفاده میشوند، نه برای رمزگذاری و رمزگشایی اطلاعات.

توابع هش پرکاربرد در جهان فناوری

-

MD5: سریع ولی دارای ضعف امنیتی.

-

SHA-1، SHA-2، SHA-3: خانوادهای معتبر و مقاوم در برابر حملات.

-

RIPEMD: ساختار متفاوت با امنیت بالا.

-

Whirlpool: مناسب برای اپلیکیشنهای رمزنگاری سطح بالا.

-

Blake: ترکیب کارایی و امنیت، پیشنهاد شده برای استاندارد SHA-3.

نقش تابع هش در امضای دیجیتال

توابع هش در ایجاد امضاهای دیجیتال بسیار مهم هستند. پیام ابتدا هش میشود و سپس هش آن توسط کلید خصوصی فرستنده امضا میشود. دریافتکننده میتواند با کلید عمومی و مقدار هش محاسبهشده، اعتبار امضا را تأیید کند.

توابع هش در بلاکچین چگونه عمل میکنند؟

در ساختار بلاکچین، هر بلاک دارای هش مخصوص به خود و هش بلاک قبلی است. این ساختار زنجیرهای باعث میشود که هرگونه تغییر در اطلاعات یک بلاک، هش آن را تغییر داده و در نتیجه زنجیره را نامعتبر کند.

مطلب پیشنهادی: انواع بلاکچین

معیارهای انتخاب تابع هش مناسب

-

امنیت در برابر برخورد: انتخاب تابعی که احتمال Collision پایینی داشته باشد.

-

سرعت پردازش: برای سیستمهای با منابع محدود، سرعت اهمیت دارد.

-

سازگاری با پروتکلهای امنیتی: مانند TLS، SSL یا رمزنگاری ایمیل.

-

پشتیبانی از سوی کتابخانهها و زبانهای برنامهنویسی

کاربردهای کلیدی تابع هش

| کاربرد | توضیح |

|---|---|

| رمزنگاری رمز عبور | ذخیرهی امن گذرواژهها بهصورت هششده، بدون افشای رمز اصلی. |

| حفظ تمامیت دادهها | بررسی تغییرات احتمالی در فایلها یا پیامها با مقایسه مقدار هش. |

| امنیت شبکه | استفاده در پروتکلهایی مثل SSL/TLS برای اعتبارسنجی دادهها. |

| ماینینگ ارزهای دیجیتال | یافتن هش معتبر در فرآیند استخراج بلاک و دریافت پاداش. |

انواع حملات علیه توابع هش

-

Collision Attack: یافتن دو ورودی متفاوت که هش یکسانی تولید میکنند.

-

Preimage Attack: پیدا کردن یک ورودی که هش آن با مقدار خاصی برابر باشد.

-

Second Preimage Attack: یافتن ورودی جدیدی که هش آن با هش ورودی اولیه برابر باشد.

کاربردهای پیشرفته تابع هش در فناوری

-

سیستمهای توزیعشده (Distributed Systems):

توابع هش در این سیستمها برای شناسایی یکتای نودها، کنترل تکرار اطلاعات، و همچنین پیادهسازی الگوریتمهای اجماع مانند Raft و Paxos استفاده میشوند. این کاربردها به حفظ هماهنگی و اعتبار دادهها در بین چندین سرور یا نود کمک میکنند. -

احراز هویت دیجیتال (Authentication):

توابع هش در تولید کدهای تأیید هویت مانند HMAC استفاده میشوند که در سیستمهای ورود، سرویسهای مبتنی بر API و رمزهای یکبار مصرف (OTP) برای اطمینان از صحت هویت کاربر کاربرد دارند. -

سیستمهای فایل و نسخهسازی:

توابع هش در ابزارهایی مانند Git برای تشخیص دقیق تغییرات فایلها، شناسایی نسخهها و مدیریت تاریخچه تغییرات بهکار میروند. هر تغییر حتی جزئی در محتوا باعث تولید هش جدید میشود که بهطور دقیق نسخهها را از هم متمایز میکند. -

کدگذاری پیام (Message Integrity):

توابع هش برای اطمینان از صحت و یکپارچگی پیامها در هنگام انتقال استفاده میشوند. با افزودن مقدار هش به پیام، گیرنده میتواند پس از دریافت، هش جدیدی از پیام تولید کرده و آن را با هش ارسالشده مقایسه کند. در صورت تطابق، مشخص میشود که محتوا در مسیر انتقال دچار تغییر نشده است.

آینده توابع هش و الگوریتمهای نوین

با پیشرفت فناوری کوانتومی، برخی توابع هش فعلی ممکن است آسیبپذیر شوند. الگوریتمهای پسا-کوانتومی و هشهایی با ساختار مقاومتر در حال توسعه هستند تا نیازهای امنیتی آینده را پاسخ دهند.

جمعبندی

توابع هش، ابزارهایی حیاتی در دنیای دیجیتال هستند. از بلاکچین گرفته تا رمزگذاری و امنیت داده، نقش آنها انکارناپذیر است. شناخت این توابع برای هر توسعهدهنده، کارشناس امنیت یا علاقهمند به فناوری امری ضروری است.

شناخت عملکرد توابع هش و استفادهی صحیح از آنها، میتواند امنیت اطلاعات و سیستمهای دیجیتال را تا حد زیادی افزایش دهد.

سوالات متداول درباره تابع هش

۱. آیا میتوان از روی مقدار هش به داده اصلی رسید؟

خیر. توابع هش یکطرفه هستند و طراحی آنها بهگونهای است که بازگردانی داده از مقدار هش عملاً غیرممکن باشد.

۲. آیا دو ورودی متفاوت میتوانند هش یکسان داشته باشند؟

بهصورت تئوری بله (به آن برخورد یا Collision گفته میشود)، اما توابع هش رمزنگاریشده مدرن احتمال این برخورد را بسیار پایین نگه میدارند.

۳. تفاوت بین MD5 و SHA-256 چیست؟

MD5 سرعت بالاتری دارد اما از نظر امنیتی ضعیفتر است. SHA-256 خروجی طولانیتر و امنیت بسیار بیشتری دارد و در سیستمهای مالی و بلاکچین کاربرد دارد.

۴. از کجا بفهمیم یک فایل در حین دانلود تغییر نکرده؟

با بررسی مقدار هش فایل و مقایسه آن با هش ارائهشده توسط منبع اصلی، میتوان صحت فایل را تأیید کرد.

۵. آیا میتوان از توابع هش برای رمزگذاری پیامها استفاده کرد؟

خیر. توابع هش برای بررسی صحت و یکپارچگی داده بهکار میروند، نه برای رمزگذاری و رمزگشایی پیامها.

۶. آیا توابع هش در هوش مصنوعی و یادگیری ماشین کاربرد دارند؟

بله. در برخی کاربردها مانند fingerprinting دادهها، جلوگیری از تکرار، و فشردهسازی ویژگیها (feature hashing) در الگوریتمهای یادگیری ماشین مورد استفاده قرار میگیرند.

بلاک چین

بلاک چین تریدینگ

تریدینگ صرافی

صرافی فاندامنتال

فاندامنتال ان اف تی

ان اف تی استخراج

استخراج ایردراپ

ایردراپ امنیت

امنیت متاورس

متاورس